Hãng bảo mật Trend Micro (Nhật Bản) đã phát hiện ra một ví dụ về mối đe dọa mới này. Hiện cách thức tấn công mới này vẫn chưa tạo ra tác động lớn, nhưng nó là lời cảnh báo mạnh vì hacker có thể dùng các mã độc mới dựa trên cách thức này có sức phá hoại cao hơn.

Hãng bảo mật trên đã phát hiện trojan đặc biệt JS_POWMET trong cuộc tấn công. Quá trình tấn công bắt đầu bằng việc thâm nhập vào Windows Registry: trojan được tải về khi người dùng truy cập các trang web độc hại hoặc được kéo về bởi một mã độc khác, sau đó nó tự động được thêm vào một mục tự động khởi chạy trong Registry. Mã tự động này sẽ kéo JS_POWMET về từ một máy chủ kiểm soát. Việc sửa đổi Registry cho phép các hacker sử dụng mã để tùy ý thực thi các hoạt động mà không lưu lại tập tin XML trên máy.

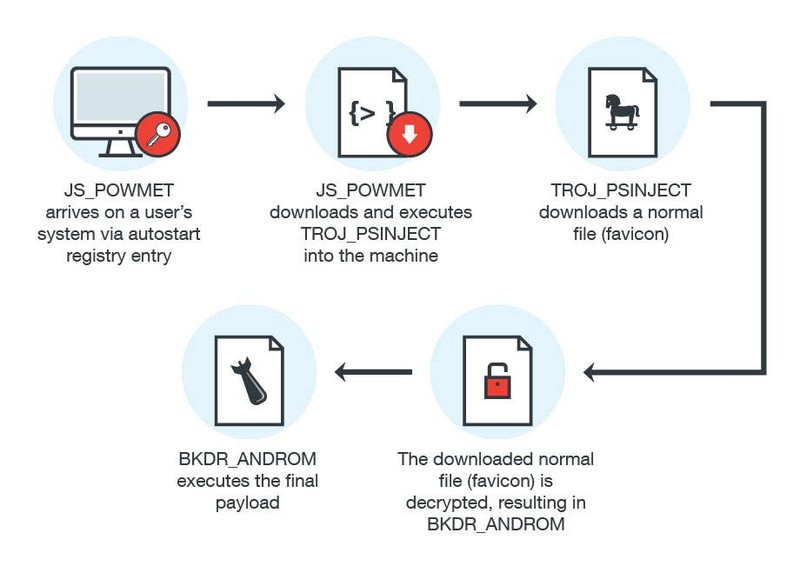

Mô hình tấn công của mã độc mới

Mô hình tấn công của mã độc mới

Các thu thập trên không quá nguy hiểm nhưng Trend Micro cảnh báo rằng tác giả của JS_POWMET có thể dễ dàng sử dụng cách thức tấn công này cho các mã độc “tiến hóa” hơn nhằm phục vụ mục đích tấn công cao hơn, thu thập nhiều thông tin cá nhân hơn từ các nạn nhân.

Hãng bảo mật cho rằng một trong những phương thức hiệu quả để ngăn ngừa tác hại của fileless malware là giới hạn quyền truy cập thông qua môi trường sandbox cô lập các mối đe dọa, tách thiết bị đầu cuối ra khỏi các kết nối mạng quan trọng. Đối với mã độc đặc biệt này, có thể phòng ngừa bằng cách vô hiệu hóa bản thân Powershell nếu các thành phần khác của Windows không cần đến nó.

Trend Micro cũng cảnh báo các tổ chức và người dùng cá nhân nên đề cao cảnh giác với các tập tin và mã độc, chúng sẽ luôn tìm cách để xâm nhập vào các hệ thống có sự đề phòng lỏng lẻo.