Một số cơ quan, tổ chức lớn thông báo bị lây nhiễm cùng một lúc. Trong số các đơn vị lớn có một số bệnh viện Anh phải ngừng mọi hoạt động. Theo dữ liệu thống kê được trên mạng thông tin đại chúng, WannaCry lây nhiễm vào hơn 200.000 máy tính. Số lượng các máy tính bị virus tấn công rất lớn và gây được sự chú ý đặc biệt của thế giới.

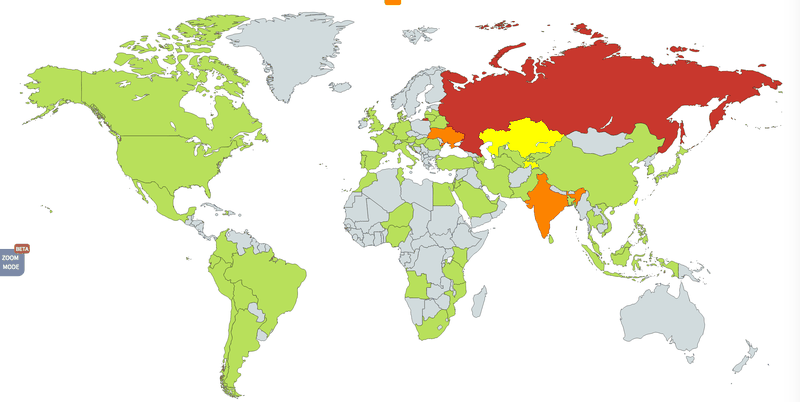

Số lượng các vụ tấn công lớn nhất diễn ra ở Nga, nhưng lây nhiễm diễn ra ở Mỹ, Trung Quốc và hầu hết các quốc gia phát triển trên thế giới, những nước như Ukraine, Ấn Độ và Đài Loan gánh chịu nhiều thiệt hại từ WannaCry. Chỉ trong ngày đầu tiên của vụ tấn công, virus WannaCry xuất hiện ở 74 quốc gia.

WannaCry là gì?

Nhìn chung, tấn công Trojan WannaCry có hai phần. Phần thứ nhất, đó là một mã độc khai thác có mục đích là xâm nhập và lan truyền. Phần thứ hai là một bộ mã hóa được tải xuống máy tính sau khi máy tính bị nhiễm virus.

Phần đầu tiên chính là sự khác biệt chính giữa virus WannaCry và phần lớn các bộ mã hóa (encryptor). Để lây nhiễm vào một máy tính bằng bộ mã hóa thông thường, người dùng phải nhầm lẫn, ví dụ bằng cách nhấp chuột vào liên kết đáng ngờ, cho phép Word chạy macro độc hại hoặc tải xuống một tệp đính kèm đáng ngờ từ một thư điện tử. Một máy tính có thể bị nhiễm virus WannaCry mà người dùng không làm bất cứ điều gì.

WannaCry: Lỗ hồng và lây lan

Những kẻ sáng tạo ra WannaCry tận dụng lợi thế những lỗ hổng của hệ điều hành Windows được gọi là EternalBlue, sử dụng lỗ hổng này mà Microsoft đã cung cấp miếng vá trong bản cập nhật bảo mật MS17-010 , ngày 14.03.2017. Bằng cách sử dụng lỗ hổng này, những tên tội phạm mạng có thể truy cập từ xa vào máy tính và cài đặt bộ mã hóa.

Nếu máy tính được cài đặt bản cập nhật, lỗ hổng này không còn tồn tại nữa và những nỗ lực để hack máy tính từ xa thông qua lỗ hổng không thành công. Nhưng các chuyên gia nghiên cứu nhóm GReAT thuộc Kaspersky Lab (Nhóm nghiên cứu và phân tích toàn cầu) nhấn mạnh rằng việc vá lỗ hổng này sẽ không ảnh hưởng đến bộ mã hóa. Nếu người dùng khởi động bộ mã hóa bằng cách nào đó (hành động sai lầm ), bản vá trở thành vô hiệu.

Sau khi hack vào máy tính thành công, WannaCry được lập trình để lây lan trong mạng cục bộ vào các máy tính khác theo cách của một con sâu máy tính. Bộ mã hóa quét các máy tính khác tìm kiếm cùng một lỗ hổng có thể khai thác với sự trợ giúp của EternalBlue. Khi WannaCry tìm thấy một máy tính dễ bị tổn thương, virus sẽ tấn công máy tính đó và mã hóa các tập tin trong máy tính.

Do đó, chỉ cần lây nhiễm một máy tính, WannaCry có thể lây nhiễm sang toàn bộ mạng cục bộ và mã hóa tất cả các máy tính trên mạng. Đó là lý do tại sao các công ty lớn bị ảnh hưởng nhiều nhất từ cuộc tấn công WannaCry - càng có nhiều máy tính kết nối mạng nội bộ thì thiệt hại càng lớn.

WannaCry: Bộ mã hóa

Là một bộ mã hóa, WannaCry (đôi khi được gọi là WCrypt hoặc là WannaCry Decryptor ) hoạt động giống như bất kỳ bộ mã hóa khác. Virus mã hóa các tập tin trên máy tính và yêu cầu đòi tiền chuộc để giải mã. Virus này gần giống nhất với biến thể của trojan CryptXXX nổi tiếng.

WannaCry mã hóa các tệp tin thuộc nhiều chủng loại khác nhau bao gồm cả các tài liệu văn phòng, hình ảnh, video, lưu trữ và các định dạng tệp khác có khả năng chứa dữ liệu quan trọng của người dùng Phần mở rộng của các tập tin mã hóa bị đổi thành .WCRY và các tập tin không thể tiếp cận để mở được nữa.

Sau đó, Trojan thay đổi hình nền desktop thành một bức ảnh có chứa thông tin về sự cố nhiếm virus và những hành động mà người dùng phải làm để khôi phục các tập tin. WannaCry đưa thông báo dưới dạng tệp văn bản có cùng thông tin giữa các thư mục trên máy tính để đảm bảo rằng người dùng nhận được thông báo.

Theo lệ thường, thông báo yêu cầu phải chuyển một số tiền nhất định được tính ra tiền bitcoins vào tài khoản thủ phạm. Theo đó, sau khi chuyển tiền, thủ phạm sẽ giải mã tất cả các tập tin. Ban đầu, tội phạm mạng yêu cầu 300 USD nhưng sau đó nâng mức tiền chuộc lên 600 USD

Trong trường hợp này, những kẻ thủ ác hăm dọa nạn nhân bằng cách tuyên bố số tiền chuộc sẽ tăng lên trong ba ngày và sau 7 ngày, các tập tin sẽ không thể giải mã được.

Trong mọi trường hợp, các chuyên gia không khuyên người dùng trả tiền chuộc. Lý do thuyết phục nhất không đưa tiền chuộc là không có gì bảo đảm rằng bọn tội phạm sẽ giải mã các tập tin của nạn nhân sau khi nhận được tiền chuộc. Trên thực tế, các nhà nghiên cứu đã chỉ ra rằng các hackers chỉ đơn giản là xóa dữ liệu người dùng .

Kết thúc cuộc tấn công để bắt đầu cuộc tấn công khác

Một điều thú vị là, một nhà lập trình viên có tài khoản trên Twitter là Malwaretech đã vô tình tạm ngừng quá trình lây nhiễm viruss bằng cách đăng ký tên miền, có sẵn trong mã cốt WannaCry với một cái tên dài và vô nghĩa.

Điều đó cho thấy rằng WannaCry có mối tương tác với một tên miền nào đó. Trong cuộc tấn công, nếu phần mềm mã độc không nhận được mệnh lệnh tích cực, viruss sẽ cài đặt bộ mã hóa và bắt đầu công việc đen tối của virus. Nếu có mệnh lênh (có nghĩa là nếu tên miền được đăng ký), thì phần mềm độc hại sẽ ngừng tất cả các hoạt động của nó.

Sau khi tìm thấy tham chiếu đến miền này trong mã của Trojan, nhà lập trình đã đăng ký tên miền, khởi tạo một mệnh lệnh ảo dừng cuộc tấn công. Trong thời gian còn lại của ngày, tên miền này đã được truy cập hàng chục ngàn lần, khiến hàng chục ngàn máy tính thoát khỏi bị mã hóa.

Tên miền vô nghĩa có thể dừng cuộc tấn công của WannaCry được các chuyên gia bảo mật khẳng định, mã độc này giống như một vũ khí toàn cầu hơn là công cụ đòi tiền chuộc, khiến nạn nhân và chuyên gia không phân biệt được mục đích hành vi của phần mềm. Hàng loạt máy tính bị tấn công nhưng virus có thể bị ngăn chặn bất cứ lúc nào. Điều đó cho thấy, WannaCry được viết và tên miền giống như một cái khóa an toàn của khẩu súng, tiếp cận tên miền như một quyết định dừng các hoạt động tấn công của Trojan.

Sau khi phát hiện ra tên miền và được đăng ký, đây rống như khẩu súng được đóng chốt an toàn. Nhưng chỉ cần hacker thay đổi tên miền mới, các cuộc tấn công WannaCry sẽ tiếp tục.

Ngăn chặn cuộc tấn công WannaCry

Thật không may, hiện tại không có công cụ nào có thể giải mã các tệp đã bị mã hóa bởi WannaCry (các chuyên gia lập trình đang tìm một công cụ giải mã). Bây giờ, phòng ngừa là hy vọng duy nhất.

Phương pháp phòng ngừa

Nếu có một giải pháp bảo mật nào đó của Kaspersky Lab được cài đặt trên hệ thống, người dùng cần thực hiện các hoạt động sau: Quét thủ công các khu vực quan trọng và nếu sử dụng giải pháp này phát hiện MEM: Trojan.Win64.EquationDrug.gen ( Phần mềm bảo mật phát hiện WannaCry), phải lập tức loại bỏ mã độc này và khởi động lại hệ thống.

Nếu người dùng sử dụng giải pháp bảo mật Kaspersky, hãy duy trì hoạt động của System Watcher. Phần mềm sẽ thường trực quét và diệt tất cả các phần mềm độc hại.

Cài đặt phần mềm cập nhật. Trong trường hợp này Kaspersky kêu gọi tất cả người dùng Windows cài đặt MS17-010 cập nhật bảo mật hệ thống. Microsoft thậm chí phát hành các miếng vá cho cả những hệ thống không còn được chính thức hỗ trợ như Windows XP hoặc Windows 2003.

Sử dụng chương trình diệt virus đáng tin cậy Kaspersky Internet Security, người dùng có thể phát hiện ra WannaCry trong máy tính và trên mạng nội bộ. System Watcher, một mô đun tích hợp có thể ngăn chặn mã hóa tập tin ngay cả đối với các phiên bản phần mềm độc hại chưa có trong cơ sở dữ liệu chống virus của Kaspersky.

TTB