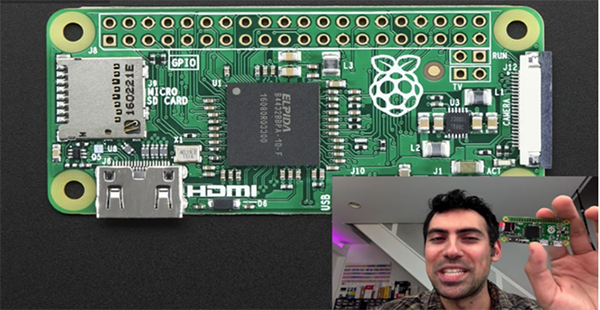

Theo The Hacker News, chuyên gia bảo mật phần cứng Samy Kamkar đã sử dụng một phần mềm miễn phí và một chiếc máy tính Raspberry Pi Zero giá rẻ 5 USD để tạo thành một hệ thống tấn công.

Sau khi gắn Raspberry Pi với adapter USB và cắm vào máy tính,chỉ trong vòng 30 giây, thiết bị đã vượt qua màn hình khóa và bắt đầu cài đặt một backdoor hoạt động ngay cả sau khi thiết bị được tháo ra khỏi cổng USB.

Thiết bị này có cách thức hoạt động khá đơn giản. Khi gắn vào máy tính Windows hay Mac qua cổng USB, thiết bị sẽ bắt đầu mạo nhận một kết nối Ethernet mới. Thậm chí nếu thiết bị của nạn nhân được kết nối với mạng WiFi, PoisonTap được lập trình đánh lừa máy ưu tiên kết nối vào mạng của PoisonTap thay vì mạng Wi-Fi cá nhân.

Với vị trí trung gian, PoisonTap chặn tất cả các kết nối không được mã hóa và đánh cắp bất kỳ cookie xác thực HTTP được sử dụng để đăng nhập vào tài khoản cá nhân cũng như các phiên truy cập vào các trang web trên trình duyệt. PoisonTap sau đó gửi dữ liệu đến một máy chủ được điều khiển bởi những kẻ tấn công.

Kamkar cũng đưa ra một số lời khuyên giúp bảo vệ máy tính của người dùng tốt hơn trước các nguy cơ bị tấn công, cụ thể:

- Đưa máy tính vào chế độ ngủ đông (Hibernate), chứ không phải chế độ ngủ (Sleep) như thông thường. Trong chế độ ngủ đông, máy tính đình chỉ tất cả các quy trình.

- Đóng trình duyệt web mỗi khi rời khỏi máy tính.

- Thường xuyên xóa bộ nhớ cache của trình duyệt.

- Sử dụng mã hóa toàn bộ ổ đĩa bằng các ứng dụng như FileVault .

- Vô hiệu hóa cổng USB.

Theo TNO