Trước khi những ứng dụng nhắn tin với giao thức bảo mật xuất hiện, một trong những cách giao tiếp bí mật chính là "thùng rác" trong email. Cách làm này thậm chí được những kẻ khủng bố al-Qaeda lên kế hoạch, hay cựu giám đốc CIA David Petraeus liên lạc với người tình.

Cách sử dụng thùng rác này mới đây lại trở thành tâm điểm khi chính phủ Mỹ thông báo đã phát hiện 2 hacker Trung Quốc sử dụng thùng rác máy tính để xâm nhập hàng trăm công ty, trộm bí mật thương mại và kinh doanh trị giá hàng trăm triệu USD trong suốt 10 năm.

Sử dụng thùng rác để che giấu hành vi

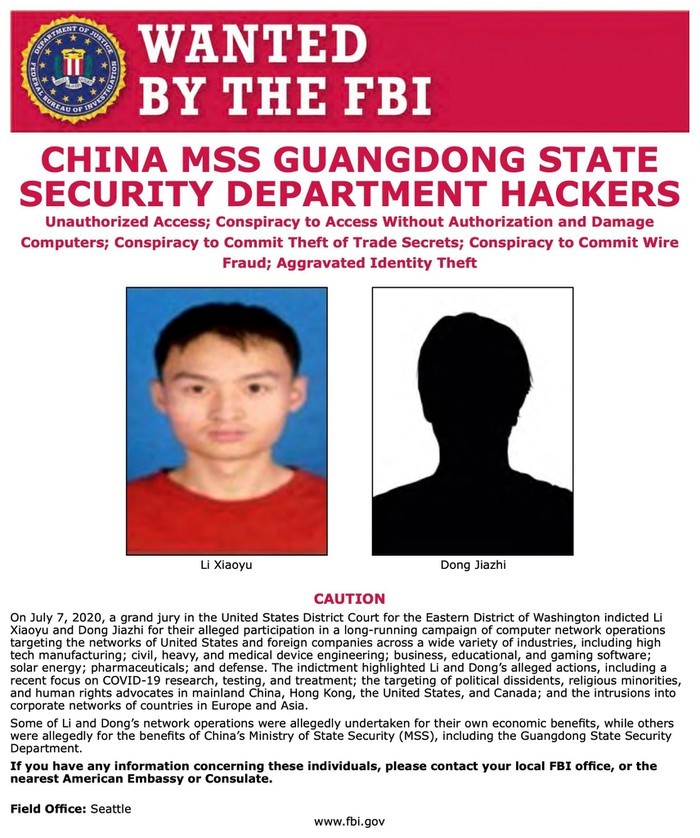

Bộ Tư pháp Mỹ xác định hai hacker nói trên tên là Li Xiaoyu và Dong Jiazhi, đã hoạt động cả dưới tư cách độc lập lẫn sự chỉ đạo của chính quyền Trung Quốc từ năm 2009. Dù đã được chỉ rõ, hai hacker này nhiều khả năng sẽ không chịu sự trừng phạt của pháp luật Mỹ do Mỹ và Trung Quốc không có thỏa thuận dẫn độ.

Nói về những vụ tấn công do 2 hacker gây ra, Phó Giám đốc FBI David Bowdich cho rằng đây là những hành vi của "một tổ chức tội phạm". Bộ Tư pháp Mỹ xác định 2 hacker này đã tấn công hàng trăm mạng lưới máy tính của các công ty, gây thiệt hại hàng trăm triệu USD.

Cơ quan này cho hay 2 hacker đã lấy cắp nghiên cứu về công nghệ sóng radio và laser của một công ty quốc phòng tại California, cũng như các bản vẽ kỹ thuật tua-bin khí của một công ty có trụ sở tại Mỹ và Nhật.

Trát truy nã hai hacker Li Xiaoyu và Dong Jiazhi của FBI.

Gần đây, các hacker này còn tấn công vào các công ty công nghệ sinh học của Mỹ để tìm kiếm thông tin về vaccine điều trị virus SARS-CoV-2. Tuy nhiên, cáo trạng không nêu rõ liệu họ có đánh cắp được các thông tin này không.

Phương pháp tấn công quen thuộc của các hacker là tìm kiếm thông tin tài khoản của những khách hàng hoặc nhân viên công ty, sau đó tìm cách chiếm quyền kiểm soát các tài khoản này. Theo New York Times, những phương pháp được sử dụng thường là khá phổ biến.

Để che giấu dấu vết, các hacker có thể đổi tên tập tin, thậm chí giấu các tập tin đã thay đổi vào thùng rác của máy tính. Thư mục này đôi khi bị ẩn trên hệ điều hành, khiến cho quản lý hệ thống không để ý đến thay đổi.

"Để giấu việc trộm thông tin và tránh bị phát hiện, các đối tượng thường gói dữ liệu vào các tập tin RAR mã hóa, đổi tên và định dạng (ví dụ từ .rar sang .jpg) và thời gian chỉnh sửa trong hệ thống, và giấu các chương trình và dữ liệu vào các vị trí tưởng như vô hại trên hệ thống và trong thùng rác.

Các đối tượng này thường xuyên xâm nhập trở lại các công ty, cơ quan chính phủ và tổ chức mà họ đã lấy cắp dữ liệu, có trường hợp là nhiều năm sau khi thực hiện trót lọt. Trong một vài trường hợp, họ không xâm nhập thành công vì nỗ lực của FBI và bảo mật của mạng lưới", thông báo của Bộ Tư pháp Mỹ mô tả chi tiết.

"Khi họ đã đột nhập vào hệ thống, họ không chỉ có khả năng đánh cắp dữ liệu, mà còn có thể thay đổi chúng. Do vậy, chúng ta phải đảm bảo dữ liệu bằng cách sao lưu hoặc một số hệ thống khác", ông John Demers, Trợ lý Bộ trưởng Tư pháp Mỹ về an ninh quốc gia cho biết.

Vừa hoạt động tự do, vừa là gián điệp mạng

Theo tài liệu, Li Xiaoyu và Dong Jiazhi gặp nhau tại một lớp đại học về máy tính ở Thành Đô, Trung Quốc. Cáo trạng cho biết hai hacker này từng hoạt động độc lập, nhưng sau đó lại có mối liên hệ với quân đội Trung Quốc. Họ đã thực hiện nhiều cuộc tán công vào tài khoản một số cá nhân bất đồng với chính quyền Trung Quốc.

Hai tin tặc Trung Quốc bị Mỹ cáo buộc âm mưu đánh cắp thông tin về các nghiên cứu vaccine và thuốc trị Covid-19. Ảnh: Reuters.

"Cách tấn công của họ là ví dụ rõ nhất của một vụ tấn công có chính phủ đứng sau. Lục lọi thùng rác và giấu dữ liệu vào đây vừa là cách che giấu hành vi, vừa là một chiến thuật gây nhiễu", Chester Wisniewski, nhà nghiên cứu tại công ty bảo mật Sophos nói với Telegraph.

Tuy nhiên, ông Wisniewski nhận định hai hacker này giống như những người hoạt động tự do, và chỉ thực hiện các yêu cầu của chính quyền Trung Quốc vì không thể từ chối. Điều này khiến cho lằn ranh giữa những vụ tấn công cá nhân và có chỉ đạo trổ nên mong manh hơn.

"Nếu nhìn vào tính đa dạng của các vụ tấn công, có thể nhận ra đâu là những hành động do chính quyền chỉ đạo. Tấn công đòi tiền chuộc bằng tiền mã hóa thường không phải là mục tiêu của các chính phủ. Ngược lại, hacker thông thường sẽ không nhắm tới những người hoạt động nhân quyền", ông Demers nhận xét.

Mặc dù cáo trạng cho biết đã nhận thấy dấu hiệu tấn công từ năm 2009, tới đầu tuần này Bộ Tư pháp Mỹ mới công khai cáo buộc với hai hacker. Đây có thể coi là một thời điểm nhạy cảm với nhiều vụ tấn công nhằm chiếm đoạt bí mật về vaccine. Trước đó vài ngày, Bộ Ngoại giao Anh cũng cho biết hacker Nga đã tấn công nhằm chiếm đoạt các nghiên cứu vaccine của nước này.

Hai hacker bị cáo buộc 11 tội hình sự, bao gồm những tội như lừa đảo qua máy tính, ăn trộm bí mật, trộm danh tính.

Ông Demers cho biết bản cáo trạng đã vạch trần cách Trung Quốc "cướp" tài nguyên từ các công ty trên toàn thế giới. Ông cũng cáo buộc chính quyền Trung Quốc đã cung cấp một "nơi trú ẩn an toàn" cho các tin tặc.

"Trung Quốc, cùng Nga, Iran và Triều Tiên là những quốc gia đồng ý cung cấp nơi ở an toàn cho các tội phạm điện tử để đổi lại những công trình nghiên cứu, tài sản trí tuệ của các công ty công nghệ trên toàn cầu. Đó là một hành động đáng xẩu hổ", ông Demers phát biểu.

Nếu bị truy tố, mỗi hacker có thể phải đối diện với bản án hơn 40 năm tù. Nhưng vì các tin tặc được cho là vẫn ở Trung Quốc, nên bất kỳ sự dẫn độ nào đến Mỹ được nhận định là khó xảy ra.

Sau khi Mỹ đưa ra cáo buộc, đại sứ Trung Quốc tại Anh Lưu Hiểu Minh đã đưa ra phát ngôn trên Twitter.

"Những cáo buộc như vậy là sự thiếu tôn trọng với các nhà khoa học Trung Quốc và các thành tựu của họ, và cũng có thể gây hại tới quá trình nghiên cứu quốc tế. Thế giới cần chống lại những cáo buộc vô căn cứ như vậy", ông Lưu Hiểu Minh cho biết.

Theo Zing