Các nạn nhân đến với Kaspersky Lab tìm kiếm sự hỗ trợ, nhóm Nghiên cứu toàn cầu và phân tích tình huống GReAT của Kaspersky đã làm việc với từng nạn nhân cụ thể. Cuộc điều tra cho thấy ba nhóm tin tặc riêng biệt đã gây ra thiệt hại tài chính cho các ngân hàng nhiều triệu đô la. Tại Hội nghị An ninh Quốc tế tháng 2.2016, các chuyên gia GreAT đã trình bày một bản báo cáo điều tra. Vì vấn đề an ninh, tên của các ngân hàng bị tấn công không được tiết lộ.

Hội nghị An ninh mạng Quốc tế tháng 2.016

ATM chính là nòng súng

Một virus Trojan tấn công ngân hàng có tên gọi khá du dương là Metel (còn được gọi là Corkow) đã bị phát hiện vào năm 2011: tại thời điểm đó các phần mềm độc hại liên tục săn tìm những người sử dụng dịch vụ của hệ thống ngân hàng trực tuyến.

Từ năm 2015, các hackers tội phạm sử dụng Metel nhắm vào các ngân hàng, đặc biệt là các máy rút tiền tự động ATM. Sử dụng sự hiểu biết và bằng một chiến dịch tấn công mã độc, những tên tội phạm biến thẻ tín dụng thông thường thành những thẻ rút tiền vô hạn.

Những tên tội phạm công nghệ cao liên tục tấn công gây lây nhiễm mã độc máy tính của nhân viên ngân hàng, hoặc sử dụng các thư điện tử (email) giả mạo đính kém các tập tin chứa mã độc, hoặc truy tìm một lỗ hổng trong trình duyệt để lọt vào mạng nội bộ của ngân hàng. Khi đã vào được bên trong mạng nội bộ, những hackers tội phạm sẽ sử dụng các phần mềm hợp pháp để đột nhập các máy tính khác cho đến khi chúng tiếp cận đến thiết bị quan trọng tìm kiếm – một máy tính mà từ đó, người dùng có quyền truy cập vào các giao dịch tiền tệ. Ví dụ, những máy tính cá nhân của những người điều hành trung tâm dịch vụ giao dịch trực tuyến hoặc nhóm nhân viên kỹ thuật hỗ trợ.

Kết quả là, mỗi khi bọn tội phạm rút tiền từ thẻ của các ngân hàng bị tấn công trong máy ATM của một ngân hàng khác, hệ thống bị nhiễm tự động chạy ngược lại các giao dịch. Đây chính là lý do tại sao số dư trên thẻ vẫn giống nhau, cho phép tin tặc rút tiền chỉ giới hạn trong số lượng tiền mặt cho phép tại các máy ATM. Những tên tội phạm sẽ tiến hành các hoạt động rút tiền mặt tại các máy ATM của những ngân hàng khác nhau.

Theo kết quả điều tra của GReAT Kaspersky có thể xác định, các nhóm tội phạm mạng tương đối nhỏ, nhóm có không quá mười người. Một số thành viên của nhóm sử dụng tiếng Nga. Các chuyên gia cũng cho biết họ không phát hiện các mã độc lan truyền ra ngoài phạm vi nước Nga. Những tin tặc vẫn đang hoạt động tích cực và tìm kiếm các nạn nhân mới.

Những thủ đoạn xảo quyệt của nhóm hackers ngân hàng

Những tên tội phạm từ nhóm GCMAN móc túi ngân hàng bằng những hành động tương tự, nhưng thay vì tấn công máy ATM để cướp, các hackers chuyển tiền bằng sử dụng dịch vụ tiền điện tử.

Để thâm nhập được vào mạng nội bộ ngân hàng, các thành viên nhóm GCMAN thường sử dụng email với file đính kèm mã độc để lừa đảo. Họ thâm nhập vào máy tính hoặc smartphones của các chuyên gia nhân sự, kế toán, sau đó chờ đợi cho đến khi các quản trị viên hệ thống đăng nhập vào hệ thống. Đôi khi các hackers thực hiện quá trình thâm nhập bằng cách gây trục trặc hệ thống Office Microsoft Word hoặc 1C (một chương trình dùng để làm thống kê, hạch toán sổ sách khá phổ biến ở Nga).Khi người dùng (nhân viên không có trình độ công nghệ) yêu cầu được giúp đỡ, quản trị hệ thống sẽ đến trực tiếp giải quyết vấn đề, tội phạm máy tính sẽ lợi dụng cơ hội để ăn cắp mật khẩu của người quản trị.

Sau đó, các hackers nhóm GCMAN thâm nhập vào mạng nội bộ của ngân hàng và lùng sục tìm kiếm cho đến khi tìm thấy một máy tính hoặc smarphones nào đó mà từ đó chúng có thể lẳng lặng chuyển tiền cho các dịch vụ tiền điện tử khác nhau. Một số tổ chức tội phạm thậm chí đã thực hiện nó với sự hỗ trợ của các phần mềm hợp pháp và công cụ kiểm tra thâm nhập phổ biến như Putty, VNC và Meterpreter.

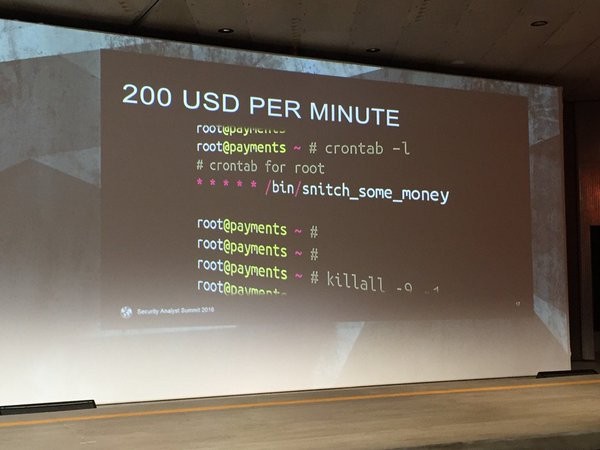

Các giao dịch chuyển tiền được thực hiện thông qua một cron script (lệnh định kỳ), tự động chuyển một khoản tiền nhỏ trong mỗi phút. Thường là khoảng 200 USD một lần, vì đây là giới hạn chuyển tiền cho các giao dịch tài chính vô danh tại Nga. Một điều là đáng chú ý là những tên trộm trên mạng rất cẩn thận. Các chuyên gia đã ghi nhận một trường hợp, hackers âm thầm ẩn náu trong hệ thống mạng ngân hàng đến một năm rưỡi, lén lút hack rất nhiều các thiết bị và các tài khoản.

Theo điều tra của GReAT Kaspersky, nhóm GCMAN rất nhỏ, chỉ có một hoặc hai thành viên, sử dụng nickname bằng tiếng Nga.

Sự trở lại của nhóm Carbanak

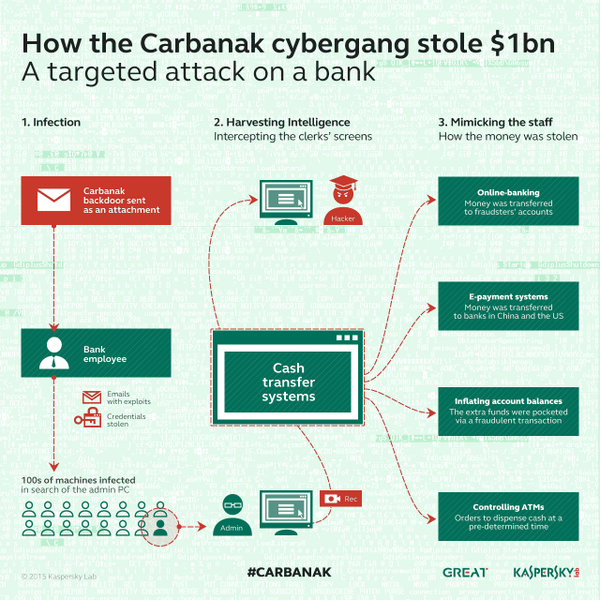

Nhóm tội phạm Carbanak đã thực hiện những hành vi trên mạng Internet từ năm 2013. Nhóm này thình thoảng biến mất, khi xuất hiện trở lại thường với một kế hoạch hacking mới. Gần đây hồ sơ nạn nhân Carbanak bắt đầu mở rộng hơn. Hiện nay mục tiêu của nhóm tội phạm công nghệ cao là các bộ phận tài chính của tổ chức, cơ sở doanh nghiệp mà mà nó quan tâm, không chỉ các ngân hàng.

Nhóm này đã đánh cắp hàng triệu đô la từ các công ty khác nhau trên toàn thế giới. Sau đó chúng biến mất trong một thời gian dài và xuất hiện trở lại cách đây 4 tháng trước đây với một kế hoạch mới.

Để đột nhập và ăn cắp tiền của các cơ sở, doanh nghiệp, những tên tội phạm mạng sử dụng các công cụ ATP và phương pháp tấn công điển hình. Nhóm hackers tiến hành một chiến dịch lừa đảo để ban đầu gây lây nhiễm mã độc vào mạng của công ty: một nhân viên nào đó bị lừa sẽ mở một file đính kèm email và cài đặt một phần mềm mã độc, được phát triển bởi Carbanak.

Khi một máy tính trong hệ thống bị tấn công, bọn tội phạm sẽ lần lượt tìm kiếm quyền truy cập vào một tài khoản quản trị hệ thống và sau đó sử dụng các thông tin đánh cắp được để hack bộ điều khiển tên miền và ăn cắp tiền từ tài khoản ngân hàng hoặc thậm chí thay đổi cơ sở dữ liệu chủ sở hữu của công ty nào đó.

Theo các chuyên gia GReAT Kaspersky, Carbanak là một nhóm tội phạm quốc tế, trong đó có nhưng tội phạm mạng đến từ Nga, Trung Quốc, Ukraine và các nước châu Âu khác. Nhóm có thể gồm hàng chục người.

Nhân viên làm việc tại ngân hàng hoặc các tổ chức kinh doanh cần phải làm gì?

Khi làm việc trong một một tổ chức tài chính, cần phải hết sức thận trọng. Không nên hòa lẫn mạng xã hội với mạng hoạt động của doanh nghiêp trên cùng một máy tính hoặc smarphones. Làm như vậy, một ngày nào đó, bạn sẽ mời tội phạm vào văn phòng và từ đó sẽ đưa họ đến tận trung tâm tài chính của doanh nghệp.

Hãy thử nghĩ nếu mình là nạn nhân của các nhóm tội phạm này, đấy thực sự là một cơn ác mộng.

QA