Trong blog cá nhân của mình, chủ tịch hãng Microsoft Brad Smith.Trách nhiệm về sự lây lan virus tống tiền WannaCry một phần thuộc về các cơ quan chính quyền và các đơn vị đặc biệt của tấn cả các nước khác nhau. Ông viết:

Cuối cùng, cuộc tấn công này cung cấp thêm một ví dụ khác về thực tế: việc phát hiện ra các lỗ hổng và lưu giữ chúng giành cho các mục đích riêng biệt của các chính phủ là một vấn đề nghiêm trong. Thực tế này mới xuất hiện vào năm 2017. Chúng tôi đã thấy trên WikiLeaks những lỗ hổng mà CIA phát hiện và lưu giữ giành cho mục đích của riêng cơ quan, hiện nay lỗ hổng bảo mật và phần mềm độc hại sử dụng lỗ hổng này bị đánh cắp từ NSA đã gây tổn thất đến tất cả khách hàng trên toàn thế giới. Các cơ quan và đơn vị đặc biệt của chính phủ đã nhiều lần khai thác những lổ hổng này và phần mềm độc hại bị rò rỉ trên mạng InterNet, gây ra thiệt hại lan rộng.

Tình huống này tương đương với kịch bản vũ khí thông thường, một số tên lửa Tomahawk của quân đội Mỹ bị đánh cắp. Cuộc tấn công gần đây nhất đã bộc lộ một mối quan hệ hoàn toàn không mong đợi nhưng rõ ràng giữa hai hình thức nghiêm trọng nhất của các nguy cơ đe dọa an ninh không gian mạng trên thế giới hiện nay - hành động của chính quyền quốc gia và hành động của tội phạm có tổ chức.

"Các chính phủ trên toàn thế giới phải coi cuộc tấn công này là một tín hiệu báo động. Các quốc gia cần phải thực hiện một phương pháp tiếp cận khác và tuân thủ những quy định trong không gian mạng tương tự như các quy định liên quan đến vũ khí trong thế giới thực", ông nói.

Trong bài viết ông kêu gọi: “Thế giới cần các chính phủ nghiên cứu xem xét những thiệt hại có thể gây cho cộng đồng người dân bắt nguồn từ việc thu thập những lỗ hổng bảo mật, phần mềm độc hại khai thác những lỗ hổng này và việc sử dụng những lỗ hổng bảo mật này. Đây là một trong những mà chúng tôi đã đề xuất trong tháng 02.2017 một văn bản quốc tế được gọi là "Công ước kỹ thuật số Geneva " mới nhằm điều chỉnh các vấn đề này, bao gồm một điều khoản yêu cầ các cơ quan chức năng chính phủ thông báo những rủi ro tiềm năng cho nhà cung cấp chứ không phải là dự trữ, kinh doanh hoặc khai thác chúng.

Đây cũng là nguyên nhân mà chúng tôi tuyên bố cam kết hỗ trợ bảo vệ mọi khách hàng ở mọi nơi khi hệ thống đối mặt với các cuộc tấn công không gian mạng, bất kể quốc tịch nào. Cho dù đó là ở London, New York, Moscow, Delhi, Sao Paulo hay Bắc Kinh, chúng tôi hoạt động và làm việc với khách hàng trên khắp thế giới trên nguyên tắc này.

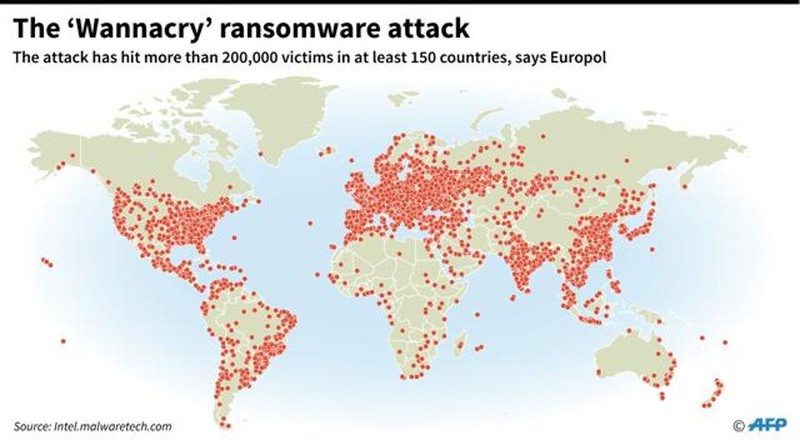

Chiều tối ngày 12.05 bắt đầu xuất hiện những thông báo về đợt tấn công mạng, gây lây nhiễm tràn lan trong hệ điều hành của máy tính và phong tỏa tất cả các files. Để giải phong tỏa, những kẻ tấn công mạng đòi nộp một khoản tiền chuộc khoảng 300 USD dạng tiền Bitcoin.

Theo dữ liệu của Financial Times, những "cha đẻ" của virus đã dựa trên cơ sở chương trình độc hại Eternal Blue của NSA. Thành công ngăn chặn sự lây lan virus thuộc về lập trình viên đăng ký tên miền iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com — địa chỉ này được cài trong mã virus.

NT